Cloudflareを使用する。セキュリティプラグインをインストールし、WordPressを定期的に更新する。

一般的なWordPressセキュリティ対策の推奨事項

小規模なブログであれば、この推奨事項はほとんどの場合機能します。しかし、更新によってサイトが壊れる可能性があるため、本番環境に反映する前に変更を検証するステージング環境が必要です。

事例背景:HRPeakのエンタープライズWordPressセキュリティ要件

HRPeakは、大規模なエンタープライズ顧客基盤にサービスを提供する、アセスメントセンター機能を内蔵したATS(採用管理システム)です。要件には、数千件の求人情報、大量のトラフィック、カスタムAPIエンドポイントに送信されるフォーム、証明書検証用の公開Webアプリケーションが含まれます。重要な問題:データセンター障害時にオンラインを維持できるか?

データセンターとISP間の問題により15時間のプライマリデータセンター障害が発生した際、サイトは独立した第2データセンターからオンラインを維持しました。この結果は、プラグイン設定ではなく、アーキテクチャ設計によるものです。

要約:エンタープライズWordPressセキュリティ対策への2つのアプローチ

エンタープライズ運用向けのWordPressセキュリティには2つのアプローチがあります:

プラグインベース(現在の業界標準):

- WordPressインストールを監視するセキュリティプラグイン

- 単一サーバーの前にCloudflareまたはCDN

- 脆弱性が公開されたら即座に更新が必要

- インフラの単一障害点

アーキテクチャベース(インフラ分離):

- WordPressを公開インターネットアクセスから分離

- 自動フェイルオーバーによるマルチデータセンター冗長性

- 機能ごとに別々のシステム

- WordPressが攻撃対象ではないため、更新を適切にテスト可能

本記事は実環境テストを文書化:15時間のデータセンターISP障害で、ユーザー向けダウンタイムゼロ。

エンタープライズ利用における標準WordPressセットアップの限界

問題1:単一インストールアーキテクチャ

典型的な構成:Webサイト、フォーム、カスタムアプリケーション、すべての機能が1つのWordPressインストールに集約。多くの場合、複数の企業サイトが同じホスティングアカウントを共有。

結果:

- 1つのセキュリティ脆弱性がすべてのコンポーネントに影響

- リソース競合によりすべての機能でパフォーマンスが低下

- システム全体をリスクにさらさずに1つのコンポーネントを更新できない

- バックアップとリカバリはオール・オア・ナッシング

- 1つのサイトが侵害されると、同じアカウント上の他のサイトも露出

問題2:更新のジレンマ(WordPress改ざん・乗っ取り対策との両立)

WordPressコア、プラグイン、テーマには定期的な更新が必要です。複数のプラグインがあると複雑さが増します。更新により機能が部分的または完全に壊れる可能性があります。更新しないとセキュリティ脆弱性が発生し、WordPress乗っ取りやハッキングのリスクが高まります。ステージングでのテストには時間とリソースが必要です。

選択肢A:セキュリティパッチリリース時に即座に更新

- 既知の脆弱性に対するセキュリティを維持(WordPress改ざん防止)

- Webサイト機能が壊れるリスク

- フォーム、カスタム機能が失敗する可能性

選択肢B:本番環境前にステージングで更新をテスト

- 機能の安定性を確保

- テスト中の脆弱性ウィンドウ

- リソースと時間の投資

WordPressが公開アクセス可能な場合、どちらの選択肢も理想的ではありません。これが構造的なジレンマです。

問題3:プラグインベースのセキュリティ対策の限界

セキュリティプラグインは保護レイヤーを追加しますが、固有の制約があります:

- リクエスト検査によるパフォーマンスオーバーヘッド

- WordPressは公開アクセス可能なまま(プラグインは一部のエントリポイントを保護、すべてではない)

- 予防的ではなく事後対応型の保護モデル

- 他のプラグインとの潜在的な競合

- セキュリティプラグイン自体がセキュリティ脆弱性を引き起こす可能性

例:広く使用されているセキュリティプラグインが数百万のWordPressサイトに影響するセキュリティ脆弱性を引き起こした事例

アーキテクチャ設計:マルチデータセンター冗長性によるWordPress分離

単一の脆弱なシステムの代わりに、アーキテクチャは自動フェイルオーバーを備えた複数のデータセンターにわたる冗長インフラを使用します。

Copied!公開インターネット ↓ CLOUDFLARE (DNS & フェイルオーバー) ↓ GLOBALISER エッジデータセンター (複数の地理的ロケーション) ├─ エッジロケーション 1 ├─ エッジロケーション 2 └─ エッジロケーション 3+ ↓ 専門化されたバックエンドサーバー ├─ WordPress(メインWebサイト) ├─ 証明書管理 ├─ 検証システム └─ メールバックエンド(クライアントの)

トラフィックフロー:ユーザーはエッジデータセンター(複数ロケーション)に接続します。エッジデータセンターは特定の機能用に設計された専門化されたバックエンドサーバーに接続します。1つのエッジデータセンターが障害を起こすと、Cloudflareがトラフィックを他にルーティングします。1つのバックエンドシステムに問題があっても、他は動作を継続します。

公開レイヤー:複数のエッジデータセンター

ユーザーは異なる地理的ロケーションのエッジデータセンターに接続します。各データセンターは以下を提供:

- メインWebサイト(企業情報、サービス)

- 証明書検証(公開クエリ、45msレスポンス)

- お問い合わせフォーム(フロントエンドインターフェース)

1つのデータセンターのISPが障害を起こすと、Cloudflareが他にルーティングします。ユーザーは中断を経験しません。

バックエンドレイヤー:公開アクセス不可

- コンテンツ用WordPress – プライベートネットワーク上で動作、公開されていない

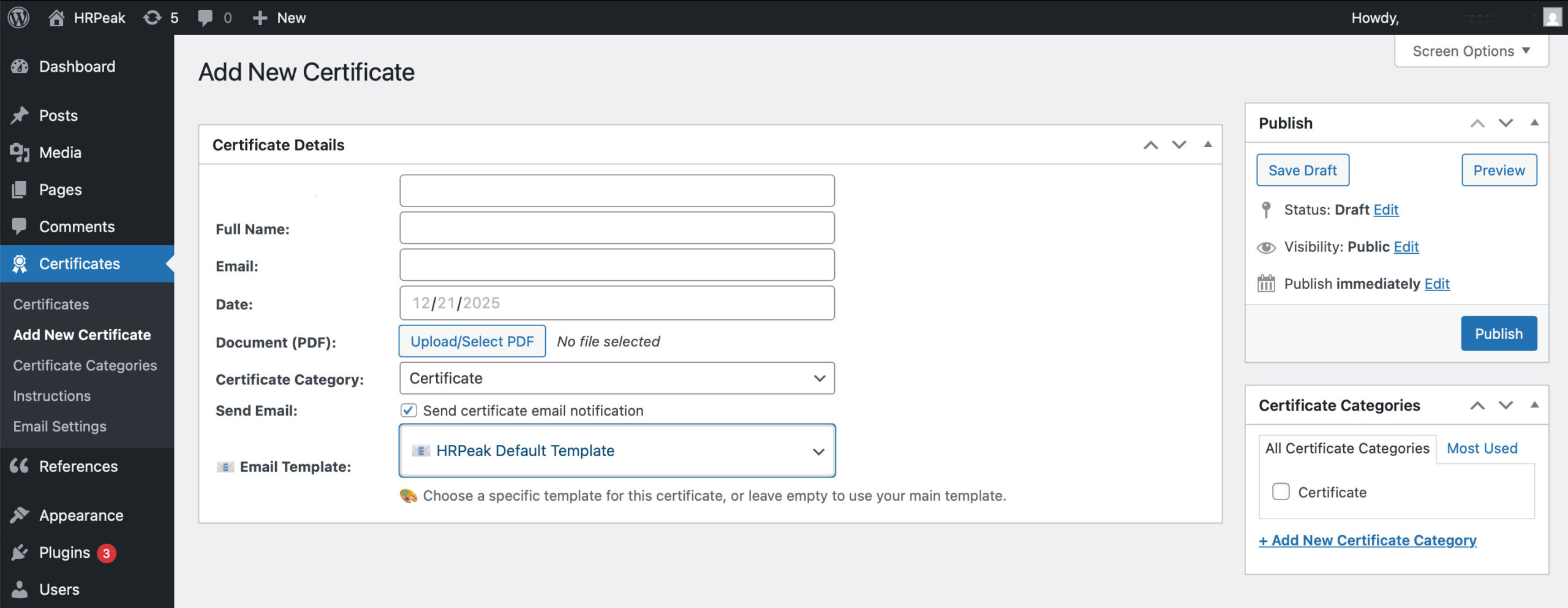

- 証明書管理 – 別のWordPressインスタンス、カスタムプラグイン、スタッフのみアクセス可能なプライベートURL

- 検証バックエンド – 直接データベースクエリ、読み取り専用アクセス

- メールシステム – クライアントのSOAP API、完全に別のインフラ

アーキテクチャ原則:一般公開はエッジデータセンター(店舗)と対話します。バックエンドシステム(倉庫)は隠されたままです。1つの店舗が接続を失うと、トラフィックは他の店舗にルーティングされます。バックエンド操作は関係なく継続します。

15時間のデータセンター障害:文書化された結果

1つのエッジデータセンターで完全なISP障害が発生しました。そのデータセンターへのインターネット接続は15時間オフラインでした。

典型的な単一サーバーWordPressホスティングの場合:完全な障害。Webサイトなし、フォームなし、証明書検証なし。

イベントタイムライン

0時間目:データセンター1 ISP障害

- プライマリエッジデータセンターがインターネット接続を失う

- Cloudflareヘルスモニタリングがデータセンターに到達不能を検出

- 数秒以内:Cloudflareが影響を受けたロケーションへのトラフィックルーティングを停止

1-15時間目:操作継続

- Cloudflareが自動的にすべてのトラフィックをエッジデータセンター2、3などにルーティング

- メインWebサイトはオンラインを維持(動作中のデータセンターから提供)

- 証明書検証は継続(他のデータセンターがリクエストを処理)

- お問い合わせフォームは正常に機能(動作中のロケーションにルーティング)

- バックエンドシステムは影響なし(異なる接続、異なるISP)

15時間目:ISP復旧

- 影響を受けたエッジデータセンターへの接続が復旧

- Cloudflareが復旧を検出

- トラフィックが徐々にすべてのデータセンターにルーティングされる

測定結果

- ユーザー向けダウンタイム:0-5分(フェイルオーバー移行)

- 失われたフォーム:ゼロ

- 失われた広告予算:ゼロ

- 証明書検証アプリへの影響:なし

- 顧客からの苦情:ゼロ

- 緊急対応コスト:$0

- 手動介入の必要性:なし(自動フェイルオーバー)

これは計画されたテストではありませんでした。実際のISP障害であり、アーキテクチャは設計通りに機能しました。

アーキテクチャが更新のジレンマを解決する方法

更新のジレンマ(すぐに更新して壊れるリスクを取るか、ゆっくりテストして脆弱なままでいるか)は、WordPressが公開アクセス可能であるために存在します。

従来のセットアップ:

- WordPressが公開インターネットに露出

- 攻撃者がWordPressを直接標的にできる(WordPress乗っ取り、ハッキングのリスク)

- セキュリティパッチを即座に適用する必要がある

- しかし即座の更新は機能を壊すリスクがある

分離アーキテクチャ:

- WordPressがプライベートネットワーク上で動作

- インターネットから直接アクセス不可

- エッジデータセンターのみが接続

- WordPressが攻撃対象ではないため、更新を適切にテスト可能

WordPressが公開アクセス可能でない場合、即座のセキュリティ更新の緊急性は低下します。露出リスクなしで適切にテストを実施できます。

セキュリティモデル:攻撃対象領域の削減

一般公開が見るもの:エッジデータセンター(レート制限、DDoS保護)

一般公開がアクセスできないもの:WordPress管理画面、WordPress証明書管理アプリ、メールバックエンド

公開検証アプリのデータベースアクセス:読み取り専用(クエリ可能、変更不可)

管理者アクセス:プライベートURLのみ(公開Webサイトから発見不可)

これはコンテンツ管理に摩擦を生じさせません。WordPressは編集者と管理者にとって通常通り機能しますが、公開インターネットからは見えないままです。

攻撃対象領域の比較

- WordPressが公開アクセス不可(到達できないものは攻撃できない)

- 証明書管理が隠されている(プライベートURLのみ)

- 検証アプリはWordPressを使用していない(WordPress脆弱性は適用されない)

- システムが分離されている(1つを侵害しても他には波及しない)

セキュリティ監査結果:

- SQLインジェクション試行:ブロック

- WordPress固有の攻撃:WordPressを特定できない(露出していない)

- システム間攻撃:失敗(システムが分離されている)

パフォーマンス測定

エッジネットワークパフォーマンス

- ローカルレスポンス時間:100ms未満

- フルページロード(LCP、モバイルスロットリング):2.5秒未満

- 単一障害点:なし(複数データセンター)

証明書検証アプリケーション

- 平均レスポンス:45ms

- WordPress REST APIアプローチ(比較):280ms(6倍遅い)

- セキュリティプラグイン付きWordPress(比較):450ms(10倍遅い)

パフォーマンス差の説明:WordPressロードなし(50以上のファイルとプラグイン)、直接データベース接続、検証専用に構築されたアプリケーション。

お問い合わせフォーム

- フォーム送信:平均300ms

- ルーティング先:HRPeakのSOAP API(自社インフラ)

- 使用していないもの:WordPressメールまたはSMTPプラグイン

- 信頼性:エンタープライズメールバックエンド、WordPressプラグイン依存ではない

ユースケースの適用可能性

このアーキテクチャが適用される場合:

ダウンタイムにビジネスコストがある:

- ECサイト(障害中は収益が停止)

- アクティブなキャンペーンを持つマーケティングサイト(広告費は継続、コンバージョンは停止)

- ブランドサイト(評判と顧客信頼への影響)

- SLA義務のあるSaaSプラットフォーム

長期的なインフラ投資が許容される:

- より高い初期セットアップコスト

- 要件が成長しても強制的な再構築なし

- 実証済みの災害復旧(15時間のテストが文書化)

このアーキテクチャが適用されない場合:

- シンプルなブログまたはポートフォリオサイト

- インフラ投資の予算が限られている

- ダウンタイムは不便だがコストがかからない

投資の検討事項

「シンプルに始めて、後で再構築」パターン

初期の外観:

- より低い初期コスト

- より速いローンチ

18-24ヶ月後:

- パフォーマンス低下

- 更新が高リスク操作になる

- 再構築が必要(元のコストの2-3倍)

- データ移行の複雑さ

- 移行中のダウンタイム

アーキテクチャファーストパターン

初期投資は高いが:

- 一度正しく構築

- 再構築不要

- 実証済みの回復力(15時間のデータセンター障害 = ユーザーダウンタイム0)

- 独立したシステム更新(カスケード障害なし)

- データセンター追加でスケール(アーキテクチャが既にサポート)

コスト比較の質問:15時間のダウンタイムは組織にいくらのコストがかかりますか?

数千件の求人情報とエンタープライズ顧客を持つHRPeakにとって、15時間オフラインになることは、リードの損失、エンタープライズ顧客との評判低下、潜在的な契約違反、緊急復旧コスト、スタッフの残業を意味していたでしょう。

エンタープライズWordPress = スケーリング + 高可用性 + セキュリティ + 速度 + 保守性

このアーキテクチャは、エンタープライズWordPressセキュリティがより多くのプラグインをインストールすることではないことを示しています。WordPressを公開アクセスから分離し、関心事を適切に分離し、インフラが障害を起こしても動作し続けるシステムを構築することです。