Cloudflare kullanın. Bir güvenlik eklentisi yükleyin, WordPress’i düzenli olarak güncelleyin.

Yaygın WordPress Güvenlik Önerisi

Küçük bir blog için bu öneri çoğu zaman işe yarar. Ancak güncellemeler siteyi bozabilir, bu nedenle değişiklikleri production’a almadan önce doğrulamak için bir staging ortamı gerekir.

Vaka Bağlamı: HRPeak Kurumsal Gereksinimleri

HRPeak, büyük bir kurumsal müşteri tabanına hizmet veren, dahili Değerlendirme Merkezi bulunan bir ATS (Başvuru Takip Sistemi). Gereksinimleri arasında binlerce iş ilanı, önemli trafik hacmi, özel API endpoint’lerine gönderilen formlar ve sertifika doğrulama için halka açık bir web uygulaması bulunuyor. Kritik soru: bir veri merkezi arızası sırasında çevrimiçi kalabilir mi?

Veri merkezi-ISS kaynaklı sorunlar nedeniyle 15 saatlik birincil veri merkezi kesintisi sırasında, site bağımsız ikinci veri merkezinden çevrimiçi kaldı. Bu sonuç, eklenti konfigürasyonundan değil, mimari tasarımdan kaynaklandı.

Özet: Kurumsal WordPress Güvenliğine İki Yaklaşım

Kurumsal operasyonlar için WordPress güvenliğine iki yaklaşım mevcut:

Eklenti tabanlı (mevcut sektör standardı):

- WordPress kurulumunu izleyen güvenlik eklentileri

- Tek sunucunun önünde Cloudflare veya CDN

- Güvenlik açıkları açıklandığında hemen güncelleme gereksinimi

- Altyapı için tek hata noktası

Mimari tabanlı (altyapı izolasyonu):

- WordPress halka açık internet erişiminden izole edilmiş

- Otomatik failover ile çoklu veri merkezi yedekliliği

- Farklı işlevler için ayrı sistemler

- WordPress saldırı yüzeyi olmadığı için güncellemeler düzgün test edilebilir

Bu makale gerçek dünya testini belgeliyor: 15 saatlik veri merkezi ISS arızası, sıfır kullanıcı taraflı kesinti.

Kurumsal Kullanım İçin Standart WordPress Kurulum Sınırlamaları

Problem 1: Tek Kurulum Mimarisi

Tipik konfigürasyon: Web sitesi, formlar, özel uygulamalar ve tüm işlevsellik tek bir WordPress kurulumunda. Çoğu zaman birden fazla şirket web sitesi aynı hosting hesabını paylaşır.

Sonuçları:

- Bir güvenlik açığı tüm bileşenleri etkiler

- Kaynak çekişmesi tüm işlevlerde performansı düşürür

- Tüm sistemi riske atmadan tek bir bileşen güncellenemez

- Yedekleme ve kurtarma ya hep ya hiç

- Bir site ele geçirilirse, aynı hesaptaki diğerleri de açığa çıkar

Problem 2: Güncelleme İkilemi

WordPress çekirdeği, eklentiler ve temalar düzenli güncelleme gerektirir. Birden fazla eklentiyle karmaşıklık artar. Güncellemeler işlevselliği kısmen veya tamamen bozabilir. Güncellememek güvenlik açıkları yaratır. Staging’de test etmek zaman ve kaynak gerektirir.

Seçenek A: Güvenlik yamaları yayınlandığında hemen güncelleme

- Bilinen güvenlik açıklarına karşı güvenliği korur

- Web sitesi işlevselliğini bozma riski

- Formlar, özel özellikler başarısız olabilir

Seçenek B: Production’dan önce staging’de güncellemeleri test etme

- İşlevsellik stabilitesini sağlar

- Test sırasında güvenlik açığı penceresi

- Kaynak ve zaman yatırımı

WordPress halka açık erişilebilir olduğunda, her iki seçenek de ideal değil. Bu yapısal ikilem.

Problem 3: Eklenti Tabanlı Güvenlik Sınırlamaları

Güvenlik eklentileri koruma katmanları ekler ancak doğal kısıtlamalarla çalışır:

- İstek denetiminden kaynaklanan performans yükü

- WordPress halka açık erişilebilir kalır (eklenti bazı giriş noktalarını korur, hepsini değil)

- Önleyici değil reaktif koruma modeli

- Diğer eklentilerle potansiyel çakışmalar

- Güvenlik eklentilerinin kendileri güvenlik açıkları oluşturabilir

Mimari Tasarım: Çoklu Veri Merkezi Yedekliliği ile WordPress İzolasyonu

Tek bir savunmasız sistem yerine, mimari otomatik failover ile birden fazla veri merkezinde yedekli altyapı kullanır.

Copied!HALKA AÇIK İNTERNET ↓ CLOUDFLARE (DNS & Failover) ↓ GLOBALISER EDGE VERİ MERKEZLERİ (Birden Fazla Coğrafi Konum) ├─ Edge Lokasyon 1 ├─ Edge Lokasyon 2 └─ Edge Lokasyon 3+ ↓ UZMANLAŞMIŞ BACKEND SUNUCULARI ├─ WordPress (ana web sitesi) ├─ Sertifika yönetimi ├─ Doğrulama sistemleri └─ E-posta backend (müşterinin)

Trafik akışı: Kullanıcılar edge veri merkezlerine (birden fazla konum) bağlanır. Edge veri merkezleri belirli işlevler için tasarlanmış uzmanlaşmış backend sunucularına bağlanır. Bir edge veri merkezi arızalanırsa, Cloudflare trafiği diğerlerine yönlendirir. Bir backend sisteminde sorun olursa, diğerleri çalışmaya devam eder.

Halka Açık Katman: Birden Fazla Edge Veri Merkezi

Kullanıcılar farklı coğrafi konumlardaki edge veri merkezlerine bağlanır. Her veri merkezi şunları sunar:

- Ana web sitesi (şirket bilgileri, hizmetler)

- Sertifika doğrulama (halka açık sorgulama, 45ms yanıt)

- İletişim formları (frontend arayüzü)

Bir veri merkezinin ISS’si arızalanırsa, Cloudflare diğerlerine yönlendirir. Kullanıcılar kesinti yaşamaz.

Backend Katmanı: Halka Açık Erişilebilir Değil

- İçerik için WordPress – Özel ağda çalışır, halka açık değil

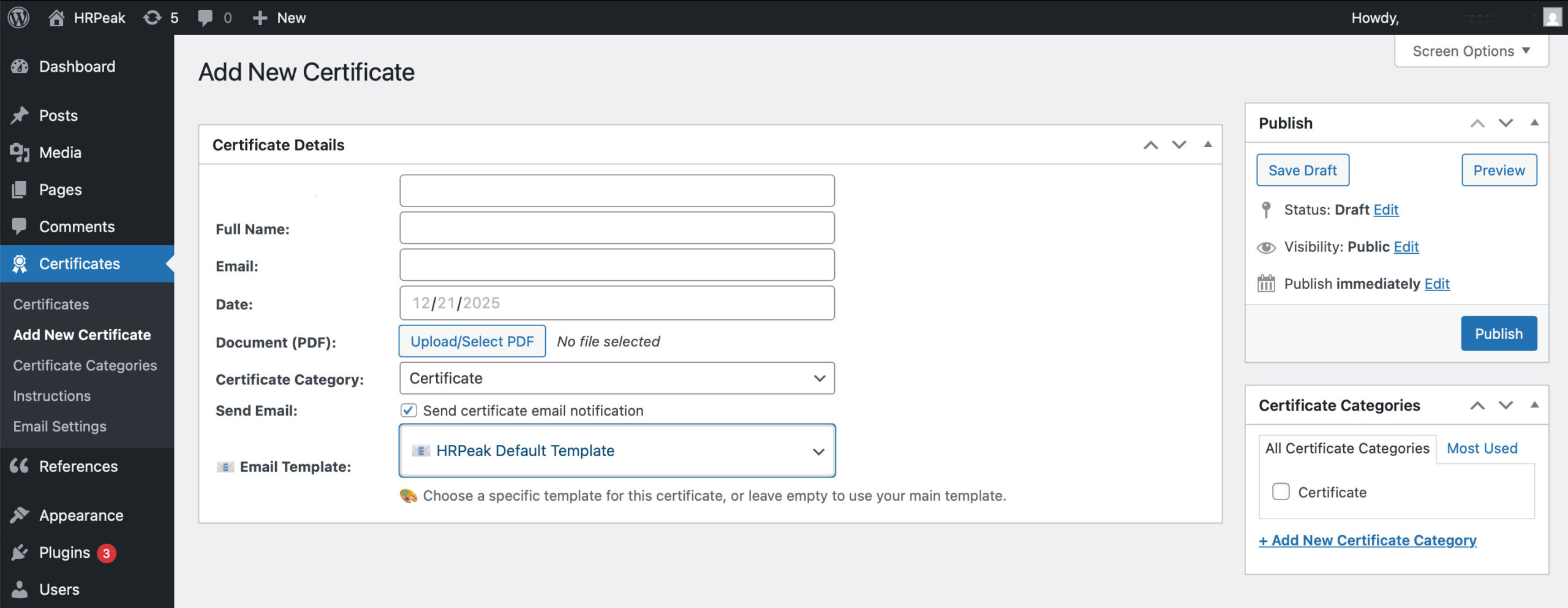

- Sertifika yönetimi – Ayrı WordPress örneği, özel eklenti, yalnızca personel erişimli özel URL

- Doğrulama backend’i – Doğrudan veritabanı sorguları, salt okunur erişim

- E-posta sistemi – Müşterinin SOAP API’si, tamamen ayrı altyapı

Mimari prensibi: Halk edge veri merkezleri (vitrinler) ile etkileşime girer. Backend sistemleri (depolar) gizli kalır. Bir vitrin bağlantı kaybederse, trafik diğer vitrinlere yönlendirilir. Backend operasyonları ne olursa olsun devam eder.

15 Saatlik Veri Merkezi Kesintisi: Belgelenmiş Sonuçlar

Bir edge veri merkezi tam ISS arızası yaşadı. O veri merkezine internet bağlantısı 15 saat boyunca çevrimdışı kaldı.

Tipik tek sunuculu WordPress hosting ile: Tam kesinti. Web sitesi yok, formlar yok, sertifika doğrulamaları yok.

Olay Zaman Çizelgesi

Saat 0: Veri Merkezi 1 ISS Arızası

- Birincil edge veri merkezi internet bağlantısını kaybetti

- Cloudflare sağlık izlemesi veri merkezinin erişilemez olduğunu algıladı

- Saniyeler içinde: Cloudflare etkilenen konuma trafik yönlendirmeyi durdurdu

Saat 1-15: Operasyonlar Devam Etti

- Cloudflare tüm trafiği otomatik olarak Edge Veri Merkezi 2, 3, vb.’ye yönlendirdi

- Ana web sitesi çevrimiçi kaldı (çalışan veri merkezlerinden sunuldu)

- Sertifika doğrulamaları devam etti (diğer veri merkezleri istekleri karşıladı)

- İletişim formları normal çalıştı (çalışan konumlara yönlendirme)

- Backend sistemleri etkilenmedi (farklı bağlantılar, farklı ISS’ler)

Saat 15: ISS Geri Yüklendi

- Etkilenen edge veri merkezine bağlantı geri yüklendi

- Cloudflare kurtarmayı algıladı

- Trafik kademeli olarak tüm veri merkezlerine geri yönlendirildi

Ölçülen Sonuçlar

- Kullanıcı taraflı kesinti: 0-5 dakika (failover geçişi)

- Kaybedilen formlar: Sıfır

- Kaybedilen reklam bütçesi: Sıfır

- Sertifika doğrulama uygulaması etkilendi mi: Hayır

- Müşteri şikayetleri: Sıfır

- Acil müdahale maliyetleri: 0$

- Manuel müdahale gerekli mi: Hayır (otomatik failover)

Bu planlı bir test değildi. Gerçek bir ISS arızasıydı ve mimari tasarlandığı gibi çalıştı.

Mimari Güncelleme İkilemini Nasıl Çözüyor

Güncelleme ikilemi (hemen güncelle ve bozulma riski al, veya yavaş test et ve savunmasız kal) WordPress halka açık erişilebilir olduğu için var.

Geleneksel kurulum:

- WordPress halka açık internete açık

- Saldırganlar WordPress’i doğrudan hedefleyebilir

- Güvenlik yamaları hemen uygulanmalı

- Ancak hemen güncellemeler işlevselliği bozma riski taşır

İzolasyon mimarisi:

- WordPress özel ağda çalışır

- İnternetten doğrudan erişilebilir değil

- Yalnızca edge veri merkezleri ona bağlanır

- WordPress saldırı yüzeyi olmadığı için güncellemeler düzgün test edilebilir

WordPress halka açık erişilebilir olmadığında, acil güvenlik güncellemelerinin aciliyeti azalır. Test, maruziyet riski olmadan düzgün yapılabilir.

Güvenlik Modeli: Saldırı Yüzeyi Azaltma

Halk görür: Edge veri merkezleri (hız sınırlı, DDoS korumalı)

Halk erişemez: WordPress Admin, WordPress Sertifika Yönetimi Uygulaması, E-posta backend’i

Halka açık doğrulama uygulaması için veritabanı erişimi: Salt okunur (sorgulayabilir, değiştiremez)

Admin erişimi: Yalnızca özel URL’ler (halka açık web sitesinden keşfedilemez)

Bu, içerik yönetimi için sürtünme yaratmaz. WordPress editörler ve yöneticiler için normal çalışır, ancak halka açık internetten görünmez kalır.

Saldırı Yüzeyi Karşılaştırması

- WordPress halka açık erişilebilir değil (ulaşılamayan saldırılamaz)

- Sertifika yönetimi gizli (yalnızca özel URL)

- Doğrulama uygulaması WordPress kullanmıyor (WordPress güvenlik açıkları uygulanmaz)

- Sistemler izole (birini ele geçirmek diğerlerine yayılmaz)

Güvenlik denetimi sonuçları:

- SQL injection denemeleri: Engellendi

- WordPress’e özgü saldırılar: WordPress bulunamadı (açık değil)

- Sistemler arası saldırılar: Başarısız (sistemler izole)

Performans Ölçümleri

Edge Ağ Performansı

- Yerel yanıt süresi: 100ms altında

- Tam sayfa yüklemesi (LCP, mobil kısıtlı): 2.5 saniye altında

- Tek hata noktası: Yok (birden fazla veri merkezi)

Sertifika Doğrulama Uygulaması

- Ortalama yanıt: 45ms

- WordPress REST API yaklaşımı (karşılaştırma): 280ms (6 kat daha yavaş)

- Güvenlik eklentili WordPress (karşılaştırma): 450ms (10 kat daha yavaş)

Performans farkı açıklaması: WordPress yüklemesi yok (50+ dosya ve eklenti), doğrudan veritabanı bağlantısı, yalnızca doğrulama için özel tasarlanmış uygulama.

İletişim Formları

- Form gönderimi: Ortalama 300ms

- Yönlendirme: HRPeak’in SOAP API’si (kendi altyapıları)

- Kullanılmıyor: WordPress e-posta veya SMTP eklentileri

- Güvenilirlik: Kurumsal e-posta backend’i, WordPress eklenti bağımlılıkları değil

Kullanım Senaryosu Uygulanabilirliği

Bu Mimari Şu Durumlarda Uygulanır:

Kesintinin iş maliyeti var:

- E-ticaret siteleri (kesintiler sırasında gelir durur)

- Aktif kampanyalı pazarlama siteleri (reklam harcaması devam eder, dönüşümler durur)

- Marka siteleri (itibar ve müşteri güveni etkileri)

- SLA yükümlülükleri olan SaaS platformları

Uzun vadeli altyapı yatırımı kabul edilebilir:

- Daha yüksek başlangıç kurulum maliyeti

- Gereksinimler büyüdükçe zorunlu yeniden yapılanma yok

- Kanıtlanmış felaket kurtarma (15 saatlik test belgelendi)

Bu Mimari Şu Durumlarda Uygulanmaz:

- Basit blog veya portfolyo sitesi

- Altyapı yatırımı için sınırlı bütçe

- Kesinti rahatsız edici ama maliyetli değil

Yatırım Değerlendirmeleri

“Basit Başla, Sonra Yeniden Yap” Kalıbı

Başlangıçtaki görünüm:

- Daha düşük ön maliyet

- Daha hızlı lansman

18-24 ay sonra:

- Performans düşüşü

- Güncellemeler yüksek riskli operasyonlar haline gelir

- Yeniden yapılanma gerekli (orijinal maliyetin 2-3 katı)

- Veri göçü karmaşıklığı

- Geçiş sırasında kesinti

Önce Mimari Kalıbı

Başlangıç yatırımı daha yüksek, ancak:

- Bir kez doğru inşa edilir

- Yeniden yapılanma gerekmez

- Kanıtlanmış dayanıklılık (15 saatlik veri merkezi arızası = 0 kullanıcı kesintisi)

- Bağımsız sistem güncellemeleri (zincirleme arızalar yok)

- Veri merkezi ekleyerek ölçekleme (mimari zaten destekliyor)

Maliyet karşılaştırma sorusu: 15 saatlik kesinti organizasyonunuza ne kadara mal olurdu?

Binlerce iş ilanı ve kurumsal müşterileri olan HRPeak için 15 saat çevrimdışı olmak kayıp lead’ler, kurumsal müşterilerle itibar hasarı, potansiyel sözleşme ihlalleri, acil kurtarma maliyetleri ve personel fazla mesaisi anlamına gelirdi.

Kurumsal WordPress = Ölçekleme + Yüksek Erişilebilirlik + Güvenlik + Hız + Bakım Kolaylığı

Bu mimari, kurumsal WordPress güvenliğinin daha fazla eklenti yüklemekle ilgili olmadığını gösteriyor. WordPress’i halka açık erişimden izole eden, endişeleri düzgün ayıran ve altyapı arızalandığında çalışmaya devam eden sistemler inşa etmekle ilgili.